Le modèle « Zéro Trust s’impose aujourd’hui comme incontournable face à la montée en puissance et à la sophistication des cybermenaces.

Dans un monde en constante évolution, les menaces de sécurité ne cessent de se multiplier. Pour y faire face, le modèle Zero Trust s’impose comme une approche incontournable. Cela repose sur un principe simple mais puissant : ne jamais faire confiance, toujours vérifier. Chaque demande d’accès est ainsi soumise à une authentification et à une inspection afin de détecter toute anomalie avant d’accorder l’accès à la ressource.

Microsoft Intune se distingue comme un outil essentiel et incontournable pour mettre en place ce modèle et aide à renforcer ainsi la protection des données de l’entreprise, grâce à lui, nous pouvons nous assurer que seuls les appareils conformes et sécurisés accèdent aux ressources de l’entreprise.

A travers cet article, découvrons comment mettre en place le Zéro Trust avec Microsoft Intune, suivez le guide 🙂 >>

1/ Compliance Policies

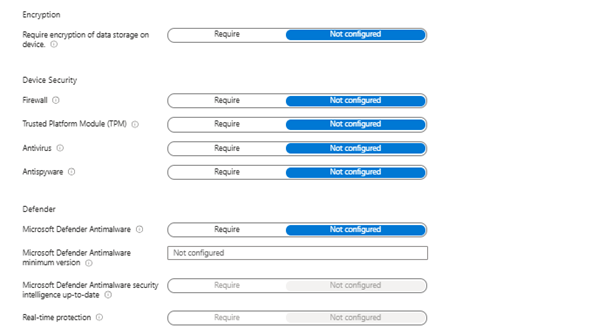

Une des premières briques à implémenter sera l’utilisation des politiques de conformité.

En définissant et déployant celles-ci, vous êtes sur que seuls les périphériques accédant à vos ressources sont conformes aux critères de sécurité établis, qu’il soit « by-design » en contrôlant notamment l’état de l’antivirus Windows Defender, du firewall Windows ou du chiffrement Bitlocker ou « custom » pour contrôler des paramétrages propres à votre contexte.

Petit exemple des règles disponibles par défaut :

Pour plus d’infos : https://learn.microsoft.com/en-us/intune/intune-service/protect/compliance-use-custom-settings

Lors vous créez votre politique de conformité, trois actions seront nécessaires :

- La définition des paramètres à intégrer.

- Les actions à réaliser en cas de non-conformité

- Le scope de déploiement

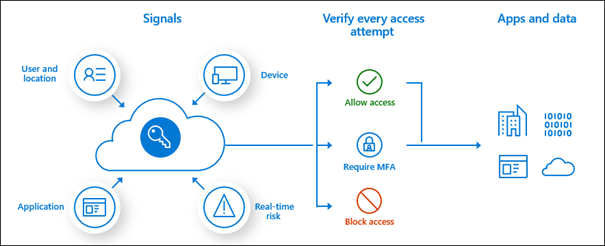

2/ Conditionnal Access

Sur ce point, Microsoft Intune fonctionne conjointement avec Microsoft Entra ID pour faire appliquer ces stratégies d’accès conditionnel. C’est un des piliers du Zero Trust, car il garantit que les utilisateurs et leurs appareils remplissent les conditions nécessaires avant d’accéder aux ressources de l’entreprise.

Les politiques de conformité qu’on a vu un peu plus haut entrent en jeu à ce moment précis car il s’agit d’un des critères possibles pour autoriser l’accès.

D’autres critères importants sont à prendre en compte comme :

- Une authentification multi facteur pour vérifier l’identité de l’utilisateur

- Gestion de l’accès basé sur la localisation ou là vous pouvez limiter l’accès en fonction des régions géographiques. (On pense aux régions en conflit)

Envie d’en savoir plus sur les accès conditionnel : Qu’est-ce que l’accès conditionnel dans Microsoft Entra ID ? – Microsoft Entra ID | Microsoft Learn

3/ Sécurisation de vos appareils

Microsoft Intune vous donne les clés pour gérer directement la sécurité de vos appareils :

- Déploiement du hardening en utilisant les baselines de sécurité.

- Déploiement de vos propres paramètres de hardening directement grâce à des profils de configuration ou des scripts Powershell / Remédiation

- Intégration et utilisation de l’EDR Microsoft Defender for Endpoint possible.

4/ App protection policy

Les stratégies de protection des applications permettent de protéger les données de l’entreprise au niveau même de l’application, sans nécessiter d’inscription de l’appareil au sein du MDM.

Ceci est particulièrement utilisé dans les scénarios BYOD (Bring Your Own Device).

Quelques exemples de stratégies configurables :

- Exiger un code confidentiel ou une empreinte digitale pour accéder à l’application hébergeant les données de l’entreprise (Outlook par exemple.)

- Empêcher les utilisateurs de copier et coller des données d’entreprise dans des applications personnelles

Pour plus d’informations, rendez-vous ici : App protection policies overview – Microsoft Intune | Microsoft Learn

5/ Moindre privilège et RBAC

Un autre des principes clé du modèle Zero Trust est d’accorder aux administrateurs uniquement l’accès dont ils ont besoin pour effectuer leur tâche administrative par exemple. On appelle çà le principe du moindre privilège.

Microsoft Intune prend en charge cela avec le contrôle d’accès en fonction du rôle (RBAC).

(Exemple: Un technicien de support informatique peut avoir accès à la gestion des appareils dans Intune mais uniquement sur certaines fonctionnalités ou certains devices.)

De manière plus global, le RBAC est aussi disponible dans Entra ID. Il y a des tas de rôles prédéfinies pour les différents services et vous pouvez même créer vos propres rôles personnalisés.

Pour plus d’informations liés au rbac : Documentation Microsoft Entra RBAC – Microsoft Entra ID | Microsoft Learn

Si vous avez le niveau de licence nécessaire, l’utilisation de PIM est vivement conseillé ! Il assure une activation de rôle basée sur l’heure et l’approbation pour atténuer les risques d’autorisations d’accès excessives, injustifiées ou malveillantes sur les ressources qui vous intéressent.

Pour plus d’informations sur PIM : What is Privileged Identity Management? – Microsoft Entra ID Governance | Microsoft Learn

Pour finir, sur la partie Poste de travail et la gestion des administrateurs, je vous conseille la mise en place d’une fonctionnalité nommé LAPS. Une autre fonctionnalité nommé EPM est aussi intéressante pour certains cas d’usages.

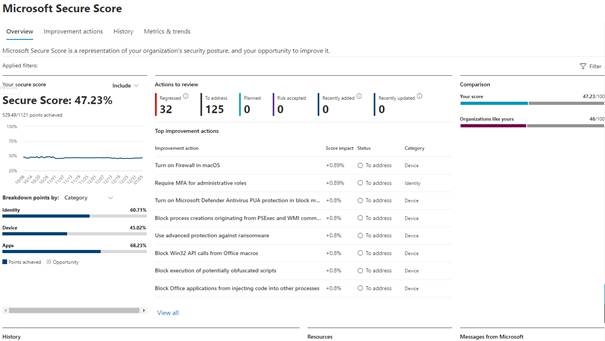

6/ Surveillance et reporting

Le modèle Zero Trust repose sur une supervision constante afin de détecter les menaces en temps réel. Pour répondre à cette exigence, Microsoft Intune s’intègre parfaitement avec des solutions telles que Microsoft Defender for Endpoint et Azure Sentinel, offrant ainsi une visibilité complète sur l’ensemble du parc informatique.

- Grâce à Azure Sentinel, les équipes bénéficient d’une vue centralisée des événements et incidents de sécurité, facilitant la détection, l’analyse et la réponse rapide aux menaces potentielles.

- De son côté, Intune propose des fonctionnalités de reporting avancées, permettant aux administrateurs d’obtenir des informations précises sur la conformité des appareils.

- Enfin, l’intégration avec Defender for Endpoint permet d’identifier les vulnérabilités présentes sur les terminaux et de déclencher les actions correctives nécessaires

Vous pouvez aussi grâce au secure Score mesurer la posture de sécurité de votre entreprise et ainsi voir les actions recommandées pour l’améliorer.

Conclusion et recommandations

Déployer le modèle Zero Trust avec Microsoft Intune constitue une avancée majeure vers une sécurité renforcée et une gestion moderne des terminaux. Les fonctionnalités présentées ci-dessus offrent une base solide pour amorcer cette transformation. A vous de jouer 🙂

En adoptant cette approche, vous pouvez réduire significativement les risques liés aux accès non autorisés et aux menaces internes, tout en renforçant la protection des données de vos utilisateurs.

Grâce à ses capacités de gestion unifiée, Intune facilite cette transition, notamment en proposant des contrôles précis grâce à la conformité et une intégration transparente avec les autres solutions de sécurité Microsoft, telles que Defender for Endpoint.

Cependant, la réussite de cette mise en œuvre repose sur :

- Une stratégie claire et cohérente définie par les équipes RSSI

- Une sensibilisation active des utilisateurs avec un bon accompagnement au changement.

Pour finir, Le modèle Zero Trust ne doit pas rester figé : il doit évoluer en permanence pour s’adapter aux nouveaux usages et aux menaces émergentes.