Comme vous avez pu le lire sur de nombreux site dont celui de Microsoft, 3 certificats Secure Boot édités en 2011 (notamment Microsoft Corporation KEK CA 2011) arrivent à expiration prochainement, c’est à dire en Juin 2026.

Ils doivent être mis à jour sans plus tarder par les derniers certificats édités en 2023.!

Parmi les impacts si la mise à jour n’est pas effectuée, on retrouve :

- Une fonctionnalité Secure Boot moins fiable.

- Les postes de travail ne recevront plus de mises à jour de sécurité liées à Secure Boot ni de nouvelles signatures, ce qui peut les exposer à des risques.

Retour sur l’annonce de Microsoft > Windows Secure Boot certificate expiration and CA updates – Microsoft Support

Prérequis : S’assurer que vos postes de travail disposent des dernières updates BIOS et firmware qui garantissent le support de ces nouveaux certificats.

Quelques infos coté HP via ce lien > HP Commercial PCs – Prepare for new Windows Secure Boot certificates | HP® Support

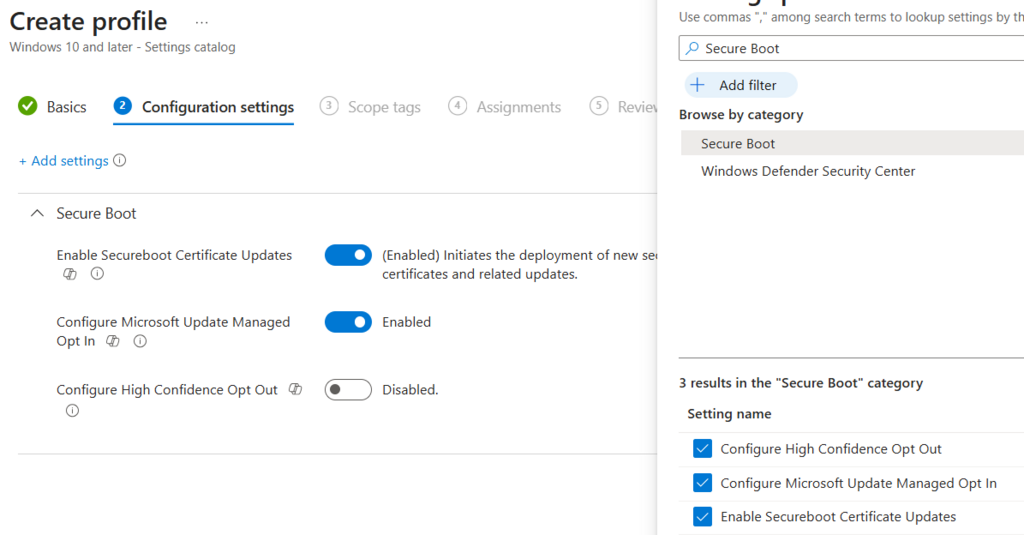

Comme indiqué en titre, Microsoft Intune offre un paramétrage rapide qui permet de configurer la mise à jour des certificats expirés automatiquement. Pour cela :

- Ouvre le portail Intune et navigue dans Devices > Manage devices, sélectionne Configuration.

- Sélectionne Create, puis ensuite New Policy.

- Sélectionne Create a profile

- Choisir la Platform : Windows 10 and later.

- Sélectionne Settings Catalog sous Profile Type.

- Donne un nom à ton profil et éventuellement une description. Appuyez sur Next.

- Sous Configuration settings, sélectionnez Add settings. Dans le sélecteur de paramètres, recherchez Secure Boot. Sélectionnez les paramètres souhaités pour votre organisation tirés des bonnes pratiques Microsoft (lien ci dessus) :

- Configure Microsoft Update Managed Opt-In à Enabled : Ce paramètre permet de gérer automatiquement le déploiement des certificats Secure Boot via Windows Update.

- Configure High-Confidence Opt-Out à Disabled : Ce paramètre contrôle si les mises à jour des certificats de démarrage sécurisé sont appliquées automatiquement via les mises à jour mensuelles de sécurité Windows.

- Enable SecureBoot Certificate Updates à Enabled. Ce permettre active l’application des certificats Secure Boot 2023 sur l’appareil.

- Termine la création du profil et déploie le selon ton process en vigueur.

Si tu as un environnement Active Directory / GPO sans Microsoft Intune, voici le mode opératoire : Group Policy Objects (GPO) method of Secure Boot for Windows devices with IT-managed updates – Microsoft Support

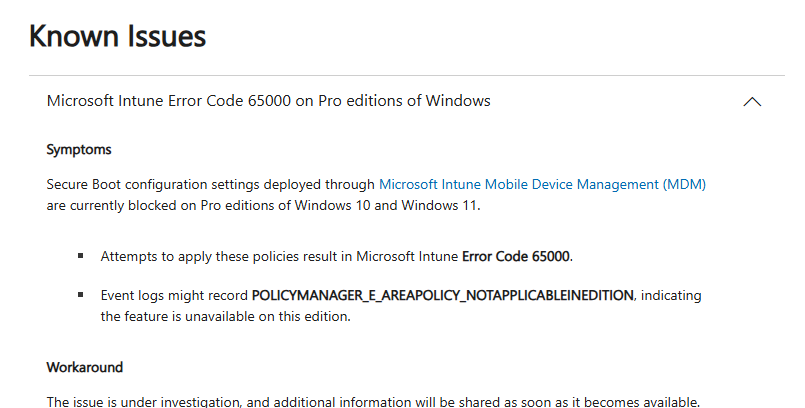

Attention, petite info si vous déployez ce paramétrage via Microsoft Intune sur des Windows SKU Pro 😉