Dans un contexte où la cybersécurité est plus que jamais une priorité stratégique, Microsoft Intune introduit une fonctionnalité clé : Multi Admin Approval (MAA). Conçue pour sécuriser les opérations sensibles, cette approche impose une validation croisée entre administrateurs avant toute action critique, qu’il s’agisse du déploiement d’applications, de scripts, ou d’opérations à fort impact comme un effacement à distance (remote wipe).

Bien que présente depuis quelque temps, cette fonctionnalité a récemment évolué pour offrir davantage de souplesse et de contrôle. C’est donc le moment idéal pour en faire le tour dans cet article et explorer comment elle peut renforcer la gouvernance et la sécurité opérationnelle au sein de votre environnement Intune😊

Les objectifs de MAA :

- Prévenir les erreurs humaines : Un administrateur peut par inadvertance déployer une application défaillante ou un script mal configuré. Grâce à MAA, vous imposez une validation par un pair avant lancement du déploiement.

- Limiter les risques en cas de compromission : Si un compte admin est compromis, l’attaquant ne pourra pas déployer un ransomware ou désactiver une protection sans approbation d’un autre administrateur.

- Renforcer la gouvernance : Grâce aux journaux d’audits, MAA permet de tracer les décisions critiques, ce qui peut être essentiel en cas d’audits.

- Encourager la collaboration : Les équipes IT doivent se coordonner pour valider ensemble les actions sensibles, ce qui améliore la communication entre elles et la transparence.

Les politiques MAA peuvent protéger :

- Déploiement d’applications

- Déploiement de scripts Powershell

- Actions sur l’appareil comme un effacement ou une suppression de la console

- Création de politique d’accès MAA

- Gestion des rôles via RBAC

Les stratégies de configuration et de conformité ne sont pas encore prise en charge mais on peut penser que ca le sera dans un futur proche. (Je l’espère et ca serait logique 😊)

Avant de passer à la mise en œuvre, voici quelques éléments importants à garder en tête :

- Aucune notification automatique n’est envoyée par Intune lorsqu’une nouvelle demande est créée ou qu’un changement de statut intervient. Si une action est urgente, il est donc recommandé de prévenir directement l’approbateur concerné.

- Vous pouvez suivre l’état de vos demandes à tout moment via le centre d’administration Intune.

- Si une approbation est déjà en attente pour un objet donné, il ne sera pas possible de soumettre une nouvelle demande tant que la précédente n’a pas été traitée.

- Enfin, chaque étape du processus de demande et d’approbation est consignée dans les journaux d’audit Intune, garantissant une traçabilité complète des actions.

Principe de fonctionnement :

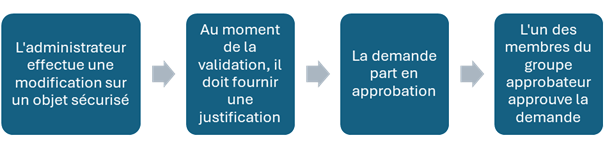

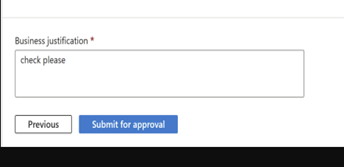

- Lorsqu’un administrateur crée ou modifie un objet soumis à une politique Multi Admin Approval (MAA), il doit obligatoirement fournir une justification expliquant la raison de son action. Cette justification est automatiquement intégrée à la demande d’approbation, assurant transparence et traçabilité.

- 👤 Demandeurs : une fois la demande soumise, elle peut être suivie directement depuis le centre d’administration Intune, via le chemin : Administration des locataires > Approbation multi-administrateurs > Mes demandes.

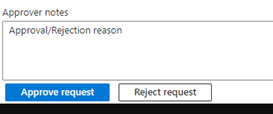

- 👥 Approbateurs : ils accèdent à la section Demandes reçues, où ils peuvent consulter les demandes en attente, accompagnées de détails clés tels que l’auteur de la demande, la date de soumission et le type de modification concernée

À partir de là :

- L’approbateur clique sur le lien Justification pour voir les détails indiqués par le demandeur.

- Ils peuvent ajouter des notes.

- Enfin, ils choisissent d’approuver ou de rejeter la demande.

En cas de rejet, la justification est partagée avec le demandeur afin qu’il en connaisse les raisons.

Si une personne est à la fois demandeur et approbateur, elle verra toujours sa demande dans la section « Demandes reçues », mais ne pourra pas approuver ses propres modifications.

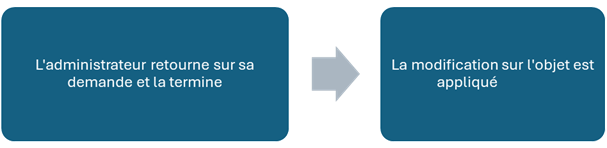

Lorsqu’une modification est approuvée, Intune la traite et met à jour l’objet. Pendant le traitement, le statut est « Approuvé ». Le demandeur initial doit ensuite cliquer sur « Terminer » pour lancer la modification. Une fois la modification effectuée, le statut passe à « Terminé ».

Les statuts restent actifs pendant 30 jours. Si rien ne se passe pendant ce temps, la demande expire et doit être soumise à nouveau.

La mise en place :

Quelques infos

- Pour utiliser l’approbation multi-administrateur, vous devez posséder au moins deux comptes d’administrateur. Un compte est utilisé pour créer les stratégies, le deuxième pour les approuver.

- Pour créer une access policy, vous devez posséder le rôle « Intune Administrator » ou avoir le rôle approprié avec les permissions « Multi Admin Approval ».

- Le compte de l’administrateur doit faire partie du groupe d’approbation pour être en mesure d’approuver la stratégie ciblé. Ce même groupe d’approbation doit aussi être membre d’un ou plusieurs rôles Intune.

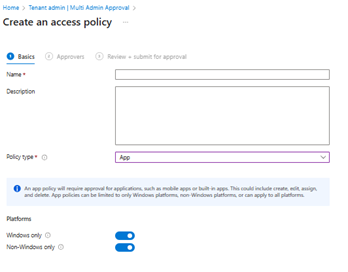

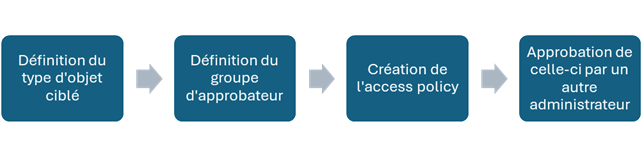

Mise en place d’une access policy qui se déroule en quelques clics :

Voilà c’est prêt 😊

C’est cette policy qui permettra de placer le mécanisme d’approbation.

Les actions liés aux objets ciblés dans cette politique sont désormais sécurisés au sein de votre tenant Intune.

Process de justification et d’approbation d’une demande de modification d’un objet sécurisé :

Bon à savoir et rappel : Intune n’envoie pas de notifications aux approbateurs lorsque de nouvelles demandes sont créées, ni au demandeur lorsque le statut d’une demande existante change.

Conclusion :

La fonctionnalité Multi-Admin Approval représente une avancée significative dans la sécurisation des opérations critiques au sein de Microsoft Intune. En imposant une validation croisée entre administrateurs, elle permet de réduire les risques liés aux erreurs humaines ou aux actions malveillantes, tout en renforçant la gouvernance.

Adopter cette approche, c’est faire le choix d’une gestion plus rigoureuse, collaborative et transparente de son environnement Intune.

🛎️ Certes, l’absence de notifications automatiques lors de la création ou du changement de statut d’une demande peut freiner son adoption. Mais cette limitation pourrait être contournée via des automatisations personnalisées — une piste prometteuse à explorer. Et qui sait, Microsoft pourrait bien déjà travailler sur le sujet 😉

Pour plus d’infos, lien vers la documentation Microsoft : https://learn.microsoft.com/en-us/intune/intune-service/fundamentals/multi-admin-approval